O Inside Techday é uma iniciativa interna mensal promovida pela Knowledge Inside, criado para promover a partilha de conhecimento e o desenvolvimento contínuo da nossa equipa. Durante cada sessão, os nossos consultores de TI apresentam e discutem temas relevantes do mundo da tecnologia, proporcionando um espaço para troca de experiências, atualização de conhecimentos e fortalecimento das competências da equipa.

Num mundo onde o perímetro da rede já não é tão claro como antigamente, falar de firewalls é falar de uma das primeiras linhas de defesa que continua a ser crítica — mas agora, com mais cérebro do que nunca.

Firewall: o que é e por que continua a ser relevante?

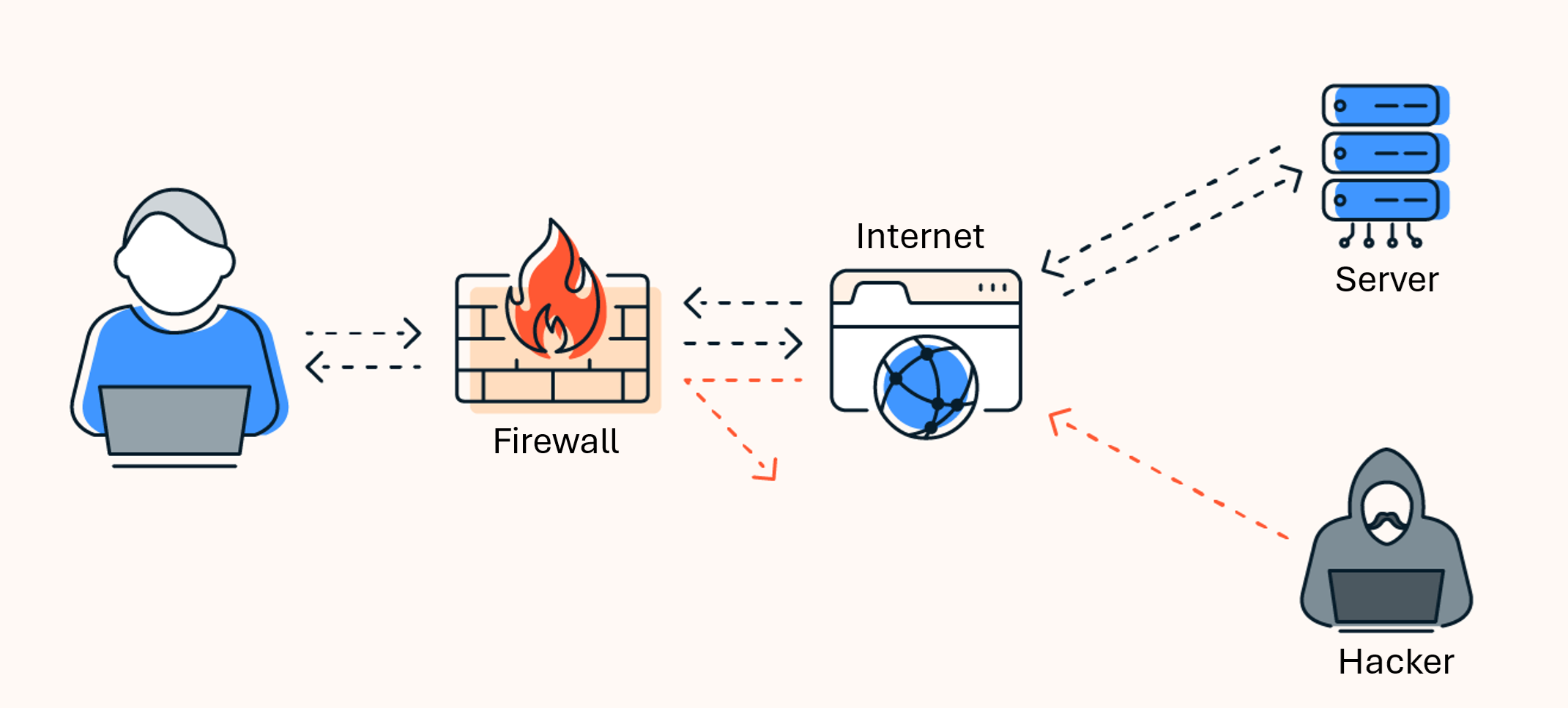

Uma firewall é um sistema de segurança que atua como uma espécie de porteiro digital, filtrando e monitorizando o tráfego entre redes — ou entre dispositivos — com base em políticas de segurança definidas. O objetivo? Evitar acessos não autorizados, ataques cibernéticos e outras ameaças vindas do exterior ou, por vezes, de dentro.

As firewalls podem ser físicas, virtuais/software ou soluções integradas no sistema operativo. A escolha entre hardware e software deve sempre considerar fatores como escalabilidade, desempenho, flexibilidade e, claro, o orçamento.

Firewall de Perímetro, Interna, ou Cloud-native?

O posicionamento da firewall faz toda a diferença:

- Perímetro: tradicionalmente colocada entre a rede interna e a Internet. A clássica primeira linha de defesa.

- Interna: usada para segmentar a rede e conter potenciais ameaças já dentro do perímetro.

- Host-based: instaladas diretamente em dispositivos individuais (servidores, endpoints).

- Cloud Firewall: soluções entregues como serviço, escaláveis e alinhadas com infraestruturas modernas baseadas na cloud.

Nos tempos modernos, com ambientes híbridos e aplicações em SaaS, a firewall já não está apenas “à porta” — precisa de estar onde quer que os dados e os utilizadores estejam.

Firewall de Última Geração (NGFW): mais do que um filtro de portas

As Next-Generation Firewalls (NGFW) são muito mais do que simples barreiras. São autênticos analistas de tráfego com capacidades avançadas como:

- Inspeção profunda de pacotes (DPI): Não se limitam a ler cabeçalhos — leem o conteúdo do pacote em busca de malware, ransomware e comportamentos suspeitos.

- Controle de aplicações: Permite, por exemplo, bloquear TikTok e deixar o Microsoft Teams passar.

- Prevenção de intrusões (IPS): Detetam tentativas de exploração de vulnerabilidades em tempo real.

- Filtragem de conteúdo e deteção de malware: Inclui proteção contra conteúdos indesejados e ameaças emergentes (zero-day).

- Integração com Active Directory: Regras baseadas no utilizador e não apenas no IP.

- Monitorização avançada: Dashboards em tempo real com visibilidade granular sobre o tráfego da rede.

- Integração com SIEMs, EDRs e Threat Intelligence: Capacidade de agir em conjunto com outras soluções de cibersegurança.

- VPNs integradas: Para acesso remoto seguro, sem necessidade de soluções separadas.

- IA e machine learning: Algumas NGFW aprendem com o tráfego e melhoram com o tempo, tornando-se mais eficazes na identificação de padrões maliciosos.

Boas práticas: o que não pode faltar na sua política de firewall?

- Bloqueio por defeito (default deny): Tudo o que não for explicitamente autorizado deve ser bloqueado.

- Princípio do menor privilégio: Permitir apenas o essencial.

- Regras granulares: As regras devem ser específicas, sem extremos que prejudiquem eficiência ou precisão.

- Logging e monitorização contínua: Para deteção precoce de ameaças.

- Segmentação da rede: Isolar zonas com diferentes níveis de sensibilidade.

- Documentação clara: Regras, configurações, exceções — tudo precisa de estar registado e auditado.

- Redundância e backups: Alta disponibilidade e recuperação rápida em caso de falha.

- NAT e ACLs: Para proteção dos IPs internos e controlo detalhado de acessos.

- VPNs seguras: Hoje mais essenciais do que nunca, com equipas distribuídas e acesso remoto constante.

Na prática: como implementamos?

Na Knowledge Inside, seguimos uma abordagem baseada em objetos, zonas e regras — onde cada elemento da rede é representado por objetos reutilizáveis, permitindo políticas mais claras, mais fáceis de manter e menos propensas a erros. A ordem das regras e a forma como estas interagem com o tráfego é também crítica — e muitas vezes negligenciada.

Conclusão

A firewall de hoje não é apenas um guardião — é um analista, um conselheiro e, em muitas organizações, um decisor. A sua eficácia depende tanto da tecnologia usada como da forma como está configurada e integrada no ecossistema de segurança.

Na era da cloud, do trabalho remoto e das ameaças persistentes, a firewall certa — bem implementada — continua a ser uma peça fundamental na arquitetura de segurança.