Passkeys: O começo da viagem passwordless no 365

É oficial, entrou recentemente em public preview uma nova forma de proteger a informação dos seus clientes e da sua empresa – Device-Bound passkeys. Mas o que é uma passkey, e como é que difere dos métodos tradicionais de MFA (Multi-factor Authentication) que já usamos? Junte-se a nós em mais um Notícias na Cloud para, em conjunto, respondermos a estas questões.

O que é?

Resumidamente uma passkey é uma credencial FIDO2 que pode ser guardada em vários equipamentos (chaves físicas, computadores ou telemóveis). Algumas podem sincronizar entre equipamentos, o que pode ser útil em caso de perda ou roubo dos equipamentos, mas não desejável para contas corporativas ou serem device-bound, o que significa que não é possível transferir aquela chave para outro equipamento, sendo necessário gerar uma nova.

Como funciona?

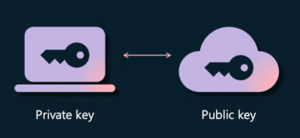

Para nos autenticarmos, em vez de enviarmos uma password, é gerado um par de chaves, uma privada, que nunca sai do nosso equipamento e que fica encriptada de forma segura e uma pública que é conhecida e fica registada do lado da aplicação ao serviço na altura da criação da passkey. Durante a autenticação, o nosso equipamento apenas tem de provar que é dono da chave privada, através da assinatura de um desafio que é enviado pela aplicação e que é depois validada.

Quais os benefícios face às passwords e métodos tradicionais de MFA?

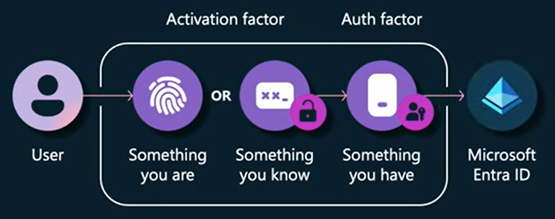

As passkeys são, por natureza, multi-fator, logo serão sempre mais seguras que uma simples password que pode ser comprometida. Para que possam ser utilizadas, um utilizador tem de aprovar o login no equipamento registado (something you have), através da leitura de um QRCode e respetiva autorização do uso da passkey ou por biométrico (something you are) ou com pin do equipamento (something you know).

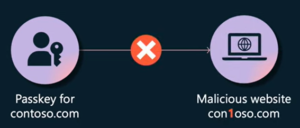

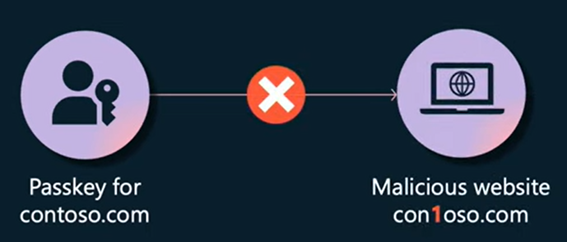

Como todo o processo é feito automaticamente e não existe um envio de password, são métodos de autenticação resistentes a ataques de phishing. A passkey que foi criada para o acesso ao site específico apenas funcionará no site real. Para qualquer outro caso, o equipamento simplesmente rejeitará o uso da credencial.

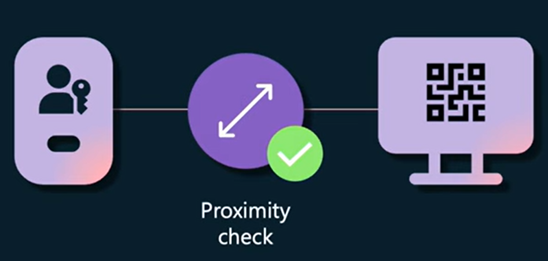

Em casos de autenticação entre dispositivos (quando usamos o nosso telemóvel para autorizar um acesso no nosso computador), é feita uma validação de proximidade, evitando assim ataques à distância.

Como ativar esta funcionalidade, como admin?

O processo é relativamente simples, mas existem alguns aspetos a ter em conta, nomeadamente:

- É recomendado o uso de políticas de acesso condicional para existir um controlo quando este tipo de validação é exigido aos utilizadores.

- Todos os utilizadores já têm de ter MFA ativo e configurado (com algum outro método). Caso ainda não tenham, é possível a emissão de um TAP (Temporary Access Pass), para a configuração inicial do Authenticator.

- Para o uso do Authenticator para guardar as passkeys, apenas é suportando em Android 14 e iOS 17 e a versão da aplicação tem de ser igual ou superior a 6.2404.2444 (Android) ou 6.8.7 (iOS).

- Para a autenticação entre dispositivos, ambos terão de ter Bluetooth ligado.

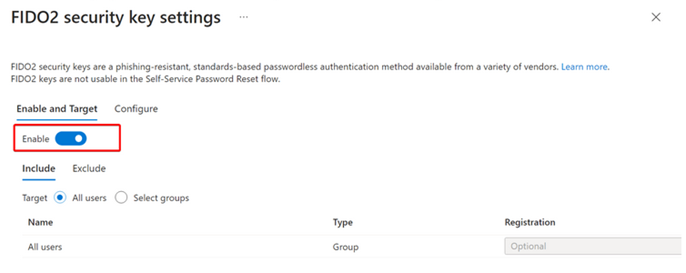

Do lado do tenant, no Entra Admin Center, é necessário disponibilizar este novo método de MFA em Protection->Authentication Methods e selecionando Policies:

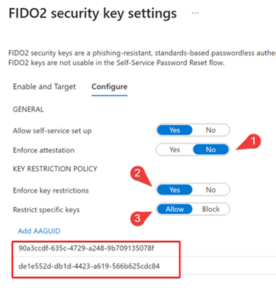

No separador Configure, recomendamos também as seguintes opções:

- Enforce attestation->No

- Enforce key restrictions->Yes

- Na lista de AAGUID, apenas utilizar os seguintes que representam as apps do Authenticator da Microsoft para Android e iOS. A esta lista poderão acrescentar outros, caso já usem chaves físicas noutros processos de autenticação.

iOS Microsoft Authenticator 90a3ccdf-635c-4729-a248-9b709135078f

Android Microsoft Authenticator de1e552d-db1d-4423-a619-566b625cdc84

Com a configuração do lado do tenant concluída, para o utilizador, a respetiva configuração do Authenticator é, em si, bastante semelhante ao MFA por notificação ou OTC tradicional.

1. No portal https://aka.ms/mysecurityinfo, selecionamos a opção Passkey in Microsoft Authenticator (preview).

2. Durante o setup, quando estamos no passo de leitura do QRCode, uma diferença essencial é que é feito com a câmara do telemóvel diretamente e não através da funcionalidade presente no Authenticator.

3. Ao clicarmos em Save a passkey, bastará selecionar o Microsoft Authenticator para concluir o processo.

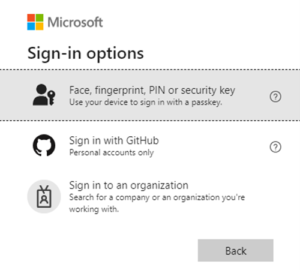

Como exemplo, depois da passkey configurada, para o acesso às apps do 365, devemos selecionar a seguinte opção:

O que nós dizemos

Na Knowledge Inside acreditamos que as passkeys e tecnológicas passwordless são o futuro na segurança dos processos de autenticação. As passwords são difíceis de memorizar e fáceis de perder. As passkeys são um método passwordless, multi-factor e phishing-resistant e qualquer empresa estará a apostar num futuro mais seguro ao adotarem o seu uso desde já.