Phishing via Microsoft Teams: riscos, tendências e mitigação

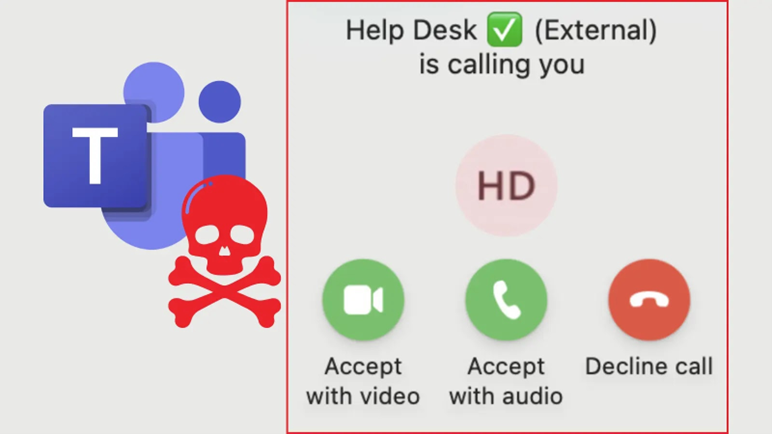

Os ataques de phishing via Microsoft Teams deixaram de ser “curiosidade técnica” e tornaram-se rotina operacional para muitos atacantes. O modus operandi é simples e perverso: aparece um “Help Desk” simpático no chat a dizer que há um problema com a tua conta e que é urgente validar um link ou partilhar o ecrã. Ao ceder, o utilizador abre a porta da frente com tapete vermelho. Investigações recentes mostram um crescimento claro destas campanhas “falso IT helpdesk”, com foco em levar o utilizador a clicar, instalar ferramentas de acesso remoto ou partilhar credenciais.

A Microsoft já documentou casos em que atores maliciosos criam tenants externos só para se fazerem passar pelo suporte, enviam mensagens e até ligam por Teams, tudo para ganhar legitimidade psicológica (“se é no Teams, deve ser seguro…”). Este truque, aliado a engenharia social competente, tem desembocado em ransomware e persistência nos endpoints através de screen sharing e Quick Assist maliciosos. Não é ficção, está descrito pela própria Microsoft.

Mas o e-mail é que é o problema, certo? Certo… e errado. O e-mail continua a ser o canal-rei do phishing, mas quando deslocamos a conversa para o Teams, o atacante ganha duas vantagens: (1) aparece “dentro” do teu ambiente de trabalho e (2) anda por fora das defesas clássicas de e-mail.

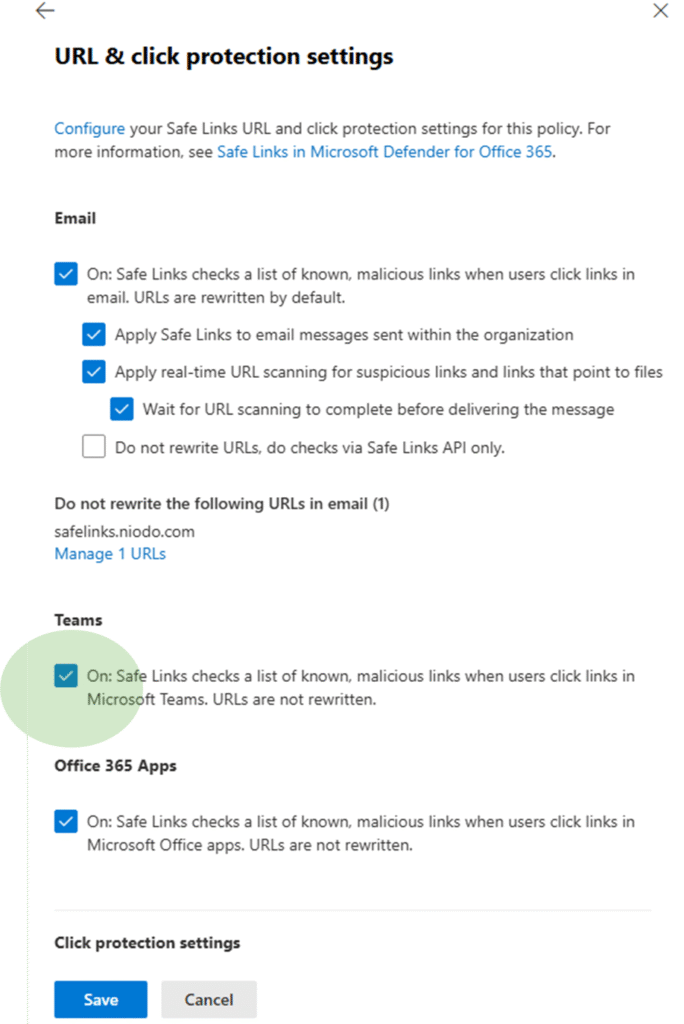

Para reforçar a segurança, em complemento a controlos avançados como o Safe Links (que hoje também reescreve e verifica URLs no Teams “time-of-click”), a Microsoft disponibilizou recentemente a proteção nativa de URLs maliciosos no próprio Teams, com alertas para remetentes e destinatários. Algo que já falámos aqui: Novas Medidas de Segurança no Microsoft Teams contra Phishing – Knowledge Inside

O que tudo isto nos diz sobre maturidade de segurança? Primeiro, que a fronteira entre “colaboração” e “superfície de ataque” já não existe. Ferramentas de trabalho são, ao mesmo tempo, canais de intrusão. Segundo, que o fator humano continua a ser o alvo preferido. E terceiro, que a identidade é o novo perímetro e anda a ser testada todos os dias com social engineering cada vez mais sofisticado.

Pragmaticamente, o que eu recomendo às organizações:

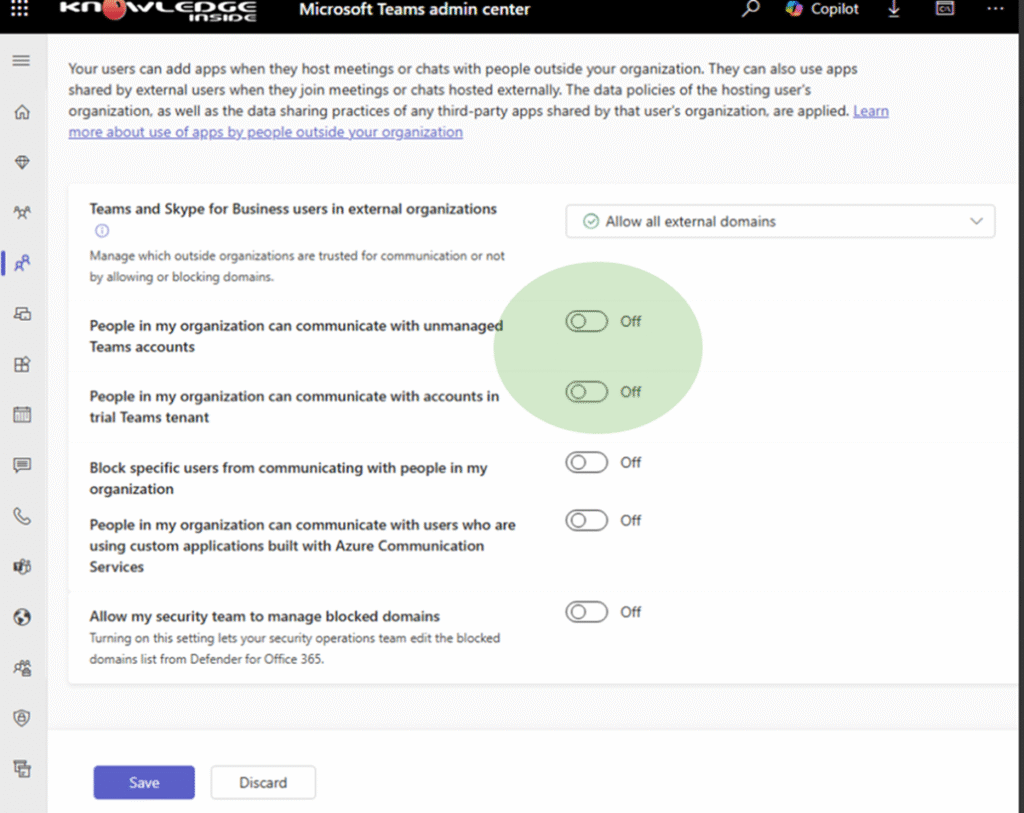

Políticas de Acesso Externo no Teams: Se possível fechem por defeito e abram por allow-list. Convidados? Sim, mas com governance (aprovação, expiração automática, e revisão periódica). Acesso externo de contas não empresariais? Desautorizar por completo.

Proteções de Link e Conteúdo: Ativem Defender for Office 365 com Safe Links para Teams

Bloquear o “apoio técnico instantâneo”: definam umam regra de ouro: o suporte interno nunca pede códigos, não envia executáveis por chat e não inicia screen sharing sem a criação prévia de ticket e validação telefónica. Educar aqui vale ouro — estes ataques vivem de urgência e autoridade.

Controles de Identidade: MFA, de preferência resistente a phishing (passkeys/FIDO2), Conditional Access com políticas restritas, e sessões “risky” sob monitorização.

Telemetria, alertas e hunting: Usem o Defender XDR para detetar atempadamente anomalias.

Ferramentas de Acesso Remoto: bloqueiem/controlem instalação e execução de qualquer aplicação não autorizada. Estes ataques visam instalar ferramentas “legítimas” com o consentimento do utilizador.

Resposta: playbooks claros para “mensagem suspeita no Teams”: incetivar o report e se necessário isolar endpoint (EDR), invalidar tokens, rever sessão do Teams, bloquear tenant externo e iniciar comunicações oficiais.

Pode parecer, mas não se trata de “paranoia corporativa” … O Teams é fantástico para trabalhar e excelente para criminosos, se lhes deixarmos caminho. A tecnologia ajuda na proteção, mas o diferencial continua a ser processos e cultura de segurança: exigir validações fora-de-banda, desincentivar urgências mágicas ou exceções “porque é só um minuto”. Se isto soa aborrecido, ótimo. A segurança eficaz é mesmo um bocadinho aborrecida. E é isso que queremos.